[Giải thích] Mũ trắng vs Mũ đen - Sự khác biệt là gì

Giai Thich Mu Trang Vs Mu Den Su Khac Biet La Gi

Khi đối mặt với tất cả các loại kênh hack, mọi người luôn lúng túng không biết phải làm gì. Ví dụ, bạn có biết gì về Mũ trắng và Mũ đen không? Chúng không phải là thứ gì đó về trang trí bằng vải mà là công nghệ thông tin. Để biết thêm thông tin, bài viết về Mũ trắng vs Mũ đen trên Trang web MiniTool sẽ tiết lộ nó.

Trước hết, dù là Mũ trắng hay Mũ đen, chúng đều được sử dụng để phân loại tin tặc, được lấy cảm hứng từ các bộ phim phương Tây thời kỳ đầu, nơi các anh hùng có thể được xác định bằng chiếc mũ trắng mà họ đội và những kẻ phản diện bằng chiếc mũ đen của họ.

Do đó, bạn có thể dễ dàng nhận ra rằng không phải tất cả các hacker đều được coi là kẻ thù độc hại. Danh mục chính dành cho tin tặc được phân thành ba loại - tin tặc Mũ trắng, Tin tặc Mũ đen và Tin tặc Mũ xám, từ đó bạn cũng có thể phân biệt theo động cơ của chúng - Tin tặc có đạo đức, Tin tặc độc hại, và không phải hacker độc hại nhưng không phải lúc nào cũng có đạo đức.

Do đó, để tìm ra sự khác biệt giữa Mũ trắng và Mũ đen, bạn có thể bắt đầu với định nghĩa và nguyên tắc làm việc của chúng.

Mũ trắng là gì?

Thuật ngữ mạng - White Hat hacker đề cập đến một lập trình viên đảm nhận vị trí của một hacker và tấn công hệ thống của chính mình để kiểm tra các lỗ hổng bảo mật. Họ làm điều đó giống như cách mà tin tặc (thường được gọi là tin tặc Mũ đen) sử dụng để phá vỡ các cuộc tấn công, nhưng họ làm điều đó để duy trì bảo mật.

Họ thường có kỹ năng chuyên môn cao và kiến thức chuyên môn để tìm ra lỗ hổng trong hệ thống nhưng khác với hacker Mũ đen, họ được ủy quyền hoặc chứng nhận để hack mạng tổ chức và hệ thống máy tính để có thể tiết lộ điểm yếu trong hệ thống bảo mật và họ có thể để tìm cách bảo vệ chúng khỏi các cuộc tấn công từ bên ngoài và vi phạm dữ liệu.

Nhiều doanh nghiệp và chính phủ đang chết vì những chuyên gia đó xây dựng các bức tường phòng thủ của họ. Những tin tặc Mũ trắng đó thường được trả lương cao và họ cũng có thể làm việc vì lợi ích cá nhân.

Mũ đen là gì?

Tin tặc Mũ đen thường sử dụng các kỹ năng của mình để ăn cắp tài nguyên của người khác trên mạng hoặc bẻ khóa phần mềm thu lợi nhuận. Mặc dù theo quan điểm của họ là do công nghệ, hành vi này thường gây rối loạn trật tự của toàn thị trường hoặc làm rò rỉ quyền riêng tư của người khác.

Chúng có thể đột nhập vào hệ thống, đánh cắp thông tin, thao túng dữ liệu và xâm phạm bảo mật và các cuộc tấn công của chúng có thể từ lây lan Phần mềm độc hại đơn giản đến khai thác lỗ hổng phức tạp và đánh cắp dữ liệu.

Mũ trắng vs Mũ đen

Ý định của Mũ trắng và Mũ đen

Động cơ của họ là điểm khác biệt lớn nhất giữa tin tặc Mũ trắng và tin tặc Mũ đen.

Như chúng tôi đã đề cập trước đây, để xác định rõ hơn kẻ thù và đối tác của bạn, tin tặc đã được chia thành tin tặc đạo đức và tin tặc độc hại, có nghĩa là một số trong số họ thực hiện các cuộc tấn công hệ thống vì lý do chính đáng và hợp lệ nhưng một số vì lợi ích tài chính, lợi ích chính trị hoặc trả thù độc hại .

Mặt khác, mặc dù họ sử dụng các kênh giống nhau để áp dụng một cuộc tấn công, miễn là hành động được sự chấp thuận của kẻ tấn công, kẻ tấn công có thể có vẻ hợp pháp và đạo đức.

Hack theo đạo đức được chấp nhận bởi sự công nhận của xã hội, được gọi là 'người bảo vệ an ninh thông tin', 'người bảo vệ' của thế giới Internet, và là xương sống không thể thiếu của bối cảnh 'Internet +'; Black Hat hack thuộc về sự kiện bất hợp pháp vì các quy tắc xã hội đáng lo ngại của nó.

Kỹ thuật Mũ trắng vs Mũ đen

Mặc dù tin tặc Mũ trắng và tin tặc Mũ đen đều nhằm mục đích tấn công hệ thống và tìm ra điểm yếu trong hệ thống bảo mật, nhưng kỹ thuật và phương pháp lại khác nhau.

Hacking mũ trắng

1. Kỹ thuật xã hội

Kỹ thuật xã hội là về việc lừa và thao túng nạn nhân làm điều gì đó mà họ không nên làm, chẳng hạn như chuyển khoản ngân hàng, chia sẻ thông tin đăng nhập, v.v.

2. Kiểm tra thâm nhập

Kiểm tra thâm nhập nhằm mục đích phát hiện ra các lỗ hổng và điểm yếu trong hệ thống phòng thủ và điểm cuối của tổ chức để chúng có thể được sửa chữa.

3. Trinh sát và nghiên cứu

Điều này liên quan đến việc thực hiện nghiên cứu về tổ chức để tìm ra các lỗ hổng trong cơ sở hạ tầng vật lý và CNTT. Mục đích là thu thập đủ thông tin để xác định các cách vượt qua các cơ chế và kiểm soát bảo mật một cách hợp pháp mà không phá vỡ hoặc phá hủy bất cứ thứ gì.

4. Lập trình

Tin tặc Mũ Trắng tạo ra honeypots làm mồi nhử thu hút tội phạm mạng để đánh lạc hướng chúng và thu được thông tin có giá trị về những kẻ tấn công chúng.

5. Sử dụng nhiều công cụ kỹ thuật số và vật lý

Họ có thể cài đặt bot và phần mềm độc hại khác và giành quyền truy cập vào mạng hoặc máy chủ.

Hacking mũ đen

Các kỹ thuật của tin tặc mũ đen không ngừng phát triển nhưng các phương thức tấn công chính sẽ không thay đổi quá nhiều. Dưới đây là danh sách các kỹ thuật hack bạn có thể gặp phải.

1. Các cuộc tấn công lừa đảo

Lừa đảo là một loại tấn công an ninh mạng trong đó những kẻ xấu gửi tin nhắn giả vờ là một cá nhân hoặc tổ chức đáng tin cậy.

2. Tấn công DDoS

Một cuộc tấn công DDoS là một nỗ lực phá hủy một dịch vụ trực tuyến bằng cách làm ngập nó với lưu lượng truy cập được tạo tổng hợp. Để biết thêm chi tiết về các cuộc tấn công DDoS, vui lòng tham khảo bài viết này: Tấn công DDoS là gì? Cách ngăn chặn tấn công DDoS .

3. Virus Trojan

Virus Trojan là một loại phần mềm độc hại che giấu nội dung thật của nó, ngụy trang dưới dạng phần mềm, video hoặc âm nhạc miễn phí hoặc xuất hiện dưới dạng quảng cáo hợp pháp, để đánh lừa người dùng nghĩ rằng đó là một tệp vô hại.

4. Một số kỹ thuật phổ biến khác bao gồm:

- Bom logic

- Keylogging

- Ransomware

- W.A.P giả.

- Lực lượng vũ phu

- Chuyển đổi các cuộc tấn công

- Trộm cookie

- Mồi tấn công

Nguyên tắc làm việc của Mũ trắng và Mũ đen

Ngoài động cơ và kỹ thuật làm việc của họ, bạn có thể phân biệt họ bằng nguyên tắc làm việc của họ.

Tin tặc Mũ trắng

Có năm giai đoạn dành cho tin tặc Mũ trắng:

Giai đoạn 1: In chân

Dấu chân là một kỹ thuật thu thập càng nhiều thông tin càng tốt về hệ thống máy tính, cơ sở hạ tầng và mạng được nhắm mục tiêu để xác định các cơ hội xâm nhập chúng. Đây là một trong những phương pháp hiệu quả nhất để xác định các lỗ hổng.

Giai đoạn 2: Quét

Sau khi thu thập thông tin cần thiết, tin tặc sẽ bắt đầu truy cập mạng và đọc lướt để tìm thông tin, chẳng hạn như tài khoản người dùng, thông tin đăng nhập và địa chỉ IP.

Giai đoạn 3: Có được quyền truy cập

Giai đoạn này là lúc kẻ tấn công đột nhập vào hệ thống / mạng bằng nhiều công cụ hoặc phương pháp khác nhau. Sau khi truy cập vào hệ thống, anh ta phải tăng đặc quyền của mình lên cấp quản trị viên để có thể cài đặt ứng dụng anh ta cần hoặc sửa đổi dữ liệu hoặc ẩn dữ liệu.

Giai đoạn 4: Duy trì quyền truy cập

Đó là quá trình mà tin tặc đã có được quyền truy cập vào hệ thống. Sau khi có được quyền truy cập, tin tặc cài đặt một số cửa hậu để xâm nhập vào hệ thống khi anh ta cần truy cập vào hệ thống thuộc sở hữu này trong tương lai.

Giai đoạn 5: Phân tích

Phân tích lỗ hổng bảo mật là một quy trình để kiểm tra tất cả các lỗ hổng trong hệ thống, máy tính và các công cụ hệ sinh thái khác. Phân tích lỗ hổng giúp phân tích, nhận dạng và xếp hạng các lỗ hổng.

Nó giúp xác định và đánh giá chi tiết các mối đe dọa, cho phép chúng tôi đưa ra giải pháp để bảo vệ chúng khỏi tin tặc.

Tin tặc Mũ đen

- Tạo và khởi chạy phần mềm độc hại và các cuộc tấn công DDoS để làm gián đoạn hoạt động và gây ra sự hỗn loạn và phá hủy chung.

- Tạo hồ sơ giả mạo trên mạng xã hội của những người bạn tin tưởng để thao túng bạn tiết lộ thông tin ngân hàng hoặc bí mật.

- Đánh cắp dữ liệu người dùng bằng cách thâm nhập cơ sở dữ liệu bị rò rỉ.

- Phát tán phần mềm độc hại hoặc lừa đảo mọi người bằng cách sử dụng các cuộc tấn công lừa đảo.

- Thường xuyên tìm kiếm các lỗ hổng để tìm cách khai thác chúng để trục lợi.

- Cài đặt phần mềm gián điệp trên thiết bị của mục tiêu để tống tiền nạn nhân.

Làm thế nào để bảo vệ bản thân khỏi tin tặc mũ đen?

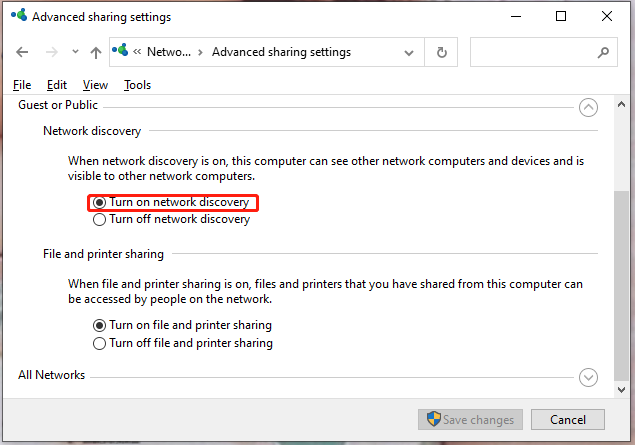

Không truy cập dữ liệu cá nhân hoặc dữ liệu tài chính bằng Wi-Fi công cộng

Mối đe dọa lớn nhất đối với bảo mật Wi-Fi miễn phí là khả năng tin tặc tự định vị giữa bạn và điểm kết nối. Vì vậy, thay vì nói chuyện trực tiếp với điểm phát sóng, bạn đang gửi thông tin của mình cho tin tặc, sau đó người này sẽ chuyển tiếp thông tin đó.

Tắt các tính năng bạn không cần

Ngoài Wi-Fi của bạn, bất kỳ tính năng nào có thể là cầu nối giữa bạn và tin tặc đều nguy hiểm, chẳng hạn như GPS, Bluetooth và một số ứng dụng. Bạn chỉ có thể bật chúng lên khi cần.

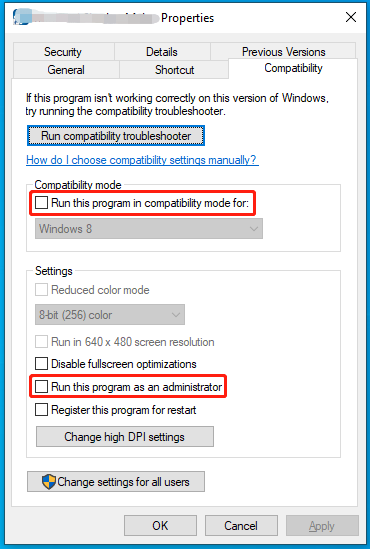

Chọn ứng dụng của bạn một cách khôn ngoan

Ứng dụng là một kênh phổ biến để ẩn mã độc hại. Để tránh điều đó, tốt hơn bạn nên tải xuống và cài đặt các chương trình từ các trang web đáng tin cậy trong trường hợp một số liên kết mang đến cho bạn các vi-rút nguy hiểm và các chương trình đính kèm.

Bên cạnh đó, chỉ cần nhớ cập nhật ứng dụng của bạn thường xuyên và gỡ bỏ kịp thời những chương trình không cần thiết.

Sử dụng Mật khẩu, Mã khóa hoặc Mã hóa.

- Sử dụng một trình quản lý mật khẩu được mã hóa có uy tín.

- Đảm bảo mật khẩu của bạn dài ít nhất tám ký tự, có sự kết hợp giữa chữ hoa và chữ thường, đồng thời bao gồm số hoặc các ký tự khác.

- Sử dụng tính năng mã hóa lưu trữ.

- Đặt màn hình của bạn thành thời gian chờ sau năm phút hoặc ít hơn.

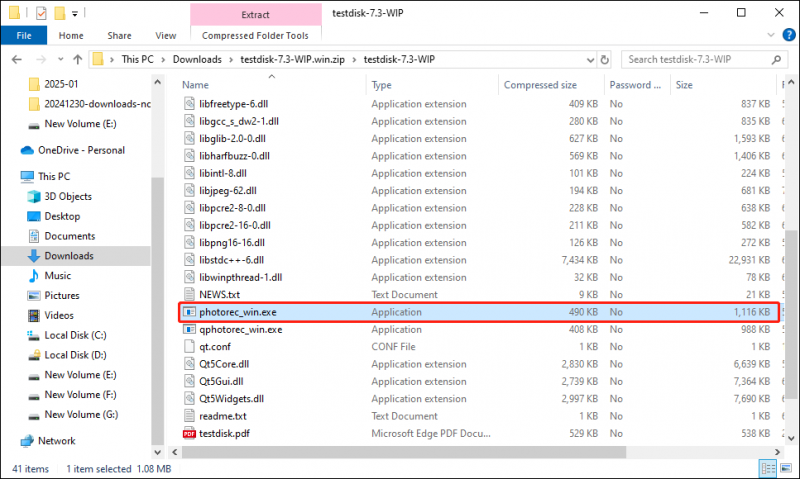

Sao lưu trước dữ liệu của bạn

Sau khi nghiên cứu sự khác biệt giữa Mũ trắng và Mũ đen, bạn sẽ có một bức tranh tổng quát về chúng là gì và làm thế nào để phân biệt chúng. Tuy nhiên, ngay cả khi bức ảnh đã được hiển thị và kế hoạch phòng ngừa đã được tiết lộ, mọi chi tiết bị bỏ qua đều có thể khiến bạn trở thành mục tiêu bị lộ trước mặt tin tặc.

Để giảm thiểu tổn thất của bạn và ngăn chặn sự cố hệ thống hoặc các thảm họa nghiêm trọng khác do tin tặc thực hiện, chuẩn bị một kế hoạch sao lưu luôn có thể là phương án cuối cùng để khôi phục dữ liệu bị mất của bạn. MiniTool ShadowMaker đã cống hiến hết mình cho lĩnh vực này trong nhiều năm và nhận thấy những tiến bộ và đột phá lớn hơn.

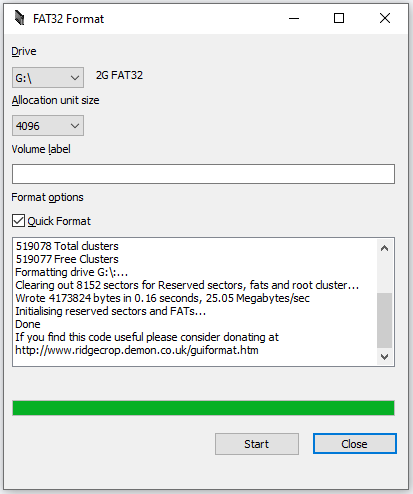

Để sao lưu với MiniTool ShadowMaker, trước tiên bạn cần tải xuống và cài đặt chương trình và bạn sẽ nhận được phiên bản dùng thử miễn phí trong 30 ngày.

Bước 1: Nhấp vào Tiếp tục dùng thử để vào chương trình và chuyển sang Sao lưu chuyển hướng.

Bước 2: Nhấp vào Nguồn và trong cửa sổ bật lên, bạn có thể chọn nội dung sao lưu bao gồm hệ thống, đĩa, phân vùng, thư mục và tệp. Theo mặc định, hệ thống đã được đặt làm nguồn sao lưu.

Bước 3: Đi tới Điểm đến một phần nơi bạn có thể thấy bốn tùy chọn chứa Thư mục tài khoản quản trị viên , Thư viện , Máy tính , và Được chia sẻ . Sau đó chọn con đường đích của bạn. Và sau đó nhấp vào ĐƯỢC RỒI để lưu các thay đổi của bạn.

Bước 4: Nhấp vào Sao lưu ngay tùy chọn để bắt đầu quá trình ngay lập tức hoặc Sao lưu sau tùy chọn để trì hoãn việc sao lưu. Nhiệm vụ sao lưu bị trì hoãn là trên Quản lý trang.

Bên cạnh đó, với MiniTool ShadowMaker, bạn có thể đồng bộ hóa các tệp hoặc sao chép đĩa của mình. Các dịch vụ bạn có thể tận hưởng nhiều hơn là sao lưu. Một trong những chức năng hữu ích - Khôi phục chung - có thể giúp bạn giải quyết vấn đề không tương thích nếu bạn muốn khôi phục hệ thống trên các máy tính khác.

Kết luận:

Trong hầu hết các trường hợp, thật khó để ngăn chặn hoàn toàn tất cả các sự kiện hack nếu bạn có nguy cơ cao bị lộ dữ liệu quan trọng và có giá trị của mình ra bên ngoài, điều khá dễ dàng tìm thấy trong thế giới kết nối Internet này. Dù sao, một số phương pháp có thể giúp bạn giảm thiểu tổn thất và một kế hoạch dự phòng có thể là phương sách cuối cùng của bạn.

Nếu bạn gặp bất kỳ vấn đề nào khi sử dụng MiniTool ShadowMaker, bạn có thể để lại lời nhắn trong vùng bình luận sau và chúng tôi sẽ trả lời trong thời gian sớm nhất. Nếu cần trợ giúp khi sử dụng phần mềm MiniTool, bạn có thể liên hệ với chúng tôi qua [email được bảo vệ] .

Câu hỏi thường gặp về Mũ trắng và Mũ đen

Mũ trắng có hợp pháp không?Mũ trắng đáng được pháp luật tôn trọng. Nhưng Mũ trắng cũng có thể gặp phải vấn đề pháp lý và dễ bị kiện cáo, ngay cả khi họ hack hệ thống với mục đích tốt, nhưng làm như vậy về cơ bản là không được yêu cầu hoặc không được mời trong bối cảnh một bên giao kết hợp đồng chính thức.

3 loại tin tặc là gì?Có ba loại tin tặc nổi tiếng trong giới bảo mật thông tin: mũ đen, mũ trắng và mũ xám. Những mô tả mũ màu này được sinh ra khi các hacker cố gắng phân biệt bản thân và tách những hacker giỏi khỏi những kẻ xấu.

Hacker mũ trắng có được trả tiền không?CEH là chứng chỉ trung lập với nhà cung cấp và các chuyên gia được chứng nhận CEH đang có nhu cầu cao. Theo PayScale, mức lương trung bình của một hacker có đạo đức cao hơn một chút, và mức lương cao nhất có thể lên tới hơn 0,000.

Hacker mũ đen kiếm tiền bằng cách nào?Có một số cách để kiếm tiền như một chiếc mũ đen. Một số người trong số họ là tin tặc cho thuê; về cơ bản là lính đánh thuê trực tuyến. Các cách khác bao gồm ăn cắp thông tin thẻ tín dụng từ nạn nhân, bán số trên web đen hoặc sử dụng máy của nạn nhân để khai thác tiền điện tử.

![Đã sửa lỗi: Không thể tìm thấy địa chỉ DNS máy chủ Google Chrome [Tin tức MiniTool]](https://gov-civil-setubal.pt/img/minitool-news-center/08/fixed-server-dns-address-could-not-be-found-google-chrome.png)

![[2 Cách] Làm cách nào để tìm video YouTube cũ theo ngày?](https://gov-civil-setubal.pt/img/blog/08/how-find-old-youtube-videos-date.png)

![Tôi có ổ cứng nào cho Windows 10? Tìm hiểu bằng 5 cách [Tin tức MiniTool]](https://gov-civil-setubal.pt/img/minitool-news-center/42/what-hard-drive-do-i-have-windows-10.jpg)

![5 máy quét IP miễn phí tốt nhất cho Windows 10 và Mac [Tin tức MiniTool]](https://gov-civil-setubal.pt/img/minitool-news-center/48/5-best-free-ip-scanner.jpg)

![Những điều bạn nên biết về Ổ cứng ST500LT012-1DG142 [MiniTool Wiki]](https://gov-civil-setubal.pt/img/minitool-wiki-library/57/what-you-should-know-about-st500lt012-1dg142-hard-drive.jpg)

![Đã sửa lỗi - Cách kiểm tra trình điều khiển bo mạch chủ trong Trình quản lý thiết bị [Tin tức MiniTool]](https://gov-civil-setubal.pt/img/minitool-news-center/93/fixed-how-check-motherboard-drivers-device-manager.png)

![Sửa lỗi CHKDSK không thể khóa ổ đĩa hiện tại Windows 10 - 7 Mẹo [Mẹo MiniTool]](https://gov-civil-setubal.pt/img/data-recovery-tips/20/fix-chkdsk-cannot-lock-current-drive-windows-10-7-tips.png)

![Cách định dạng ổ đĩa C trong Windows 10 [Mẹo MiniTool]](https://gov-civil-setubal.pt/img/disk-partition-tips/28/how-format-c-drive-windows-10.jpg)

![[GIẢI QUYẾT] Điện thoại Android sẽ không bật? Cách khôi phục dữ liệu và sửa chữa [Mẹo MiniTool]](https://gov-civil-setubal.pt/img/android-file-recovery-tips/15/android-phone-wont-turn.jpg)